생성 후 결과물 미리보기

Resources to create

VPC only : 말 그대로 VPC 만 만들어줌. IP 대역 설정밖에 없음. 나머지는 별도로 생성해서 직접 VPC에 연결해줘야함.

VPC and more : VPC 에 Internet Gateway, Routing table, Public subnet, Private subnet, NAT gateway, S3 Gateway 포함.

Name tag auto-generation

해당 VPC에 포함된 모든 리소스(서브넷, 라우팅 테이블, 인터넷 게이트웨이 등)에 자동으로 태그를 생성하는 기능.

리소스 이름을 일관되게 자동 생성해주는 역할.

입력한 값은 VPC와 관련된 모든 리소스의 Name 태그 값의 기본값으로 사용.

모든 리소스가 동일한 네이밍 규칙을 따르므로, 환경(개발/상용)이나 프로젝트별로 리소스를 쉽게 구분할 수 있음.

AWS 콘솔이나 CLI에서 리소스를 검색하거나 필터링할 때 유용함.

IPv4 CIDR block

IPv4 네트워크 대역.

AWS에서는 사설 IP 대역으로 RFC 1918에서 정의한 3가지 범위를 사용할 수 있음.

10.0.0.0/8 (10.0.0.0 ~ 10.255.255.255)

172.16.0.0/12 (172.16.0.0 ~ 172.31.255.255)

192.168.0.0/16 (192.168.0.0 ~ 192.168.255.255)

이중에서 원하는 대역 사용하면 됨.

10.1.0.0/16, 192.168.1.0/24 등

| 대역 | IP 주소 범위 | 최대 IP 수 | 특징 및 사용 사례 |

| 10.0.0.0/8 | 10.0.0.0 ~ 10.255.255.255 | 약 1,600만 개 | - 가장 넓은 범위 제공. - 대규모 네트워크 또는 여러 프로젝트를 관리할 때 적합. - 충돌 가능성이 낮음. |

| 172.16.0.0/12 | 172.16.0.0 ~ 172.31.255.255 | 약 100만 개 | - 중간 크기의 범위 제공. - 단일 프로젝트나 환경별 구성에 적합. - 사설 네트워크로 자주 사용됨. |

| 192.168.0.0/16 | 192.168.0.0 ~ 192.168.255.255 | 약 65,000개 | - 가장 좁은 범위 제공. - 가정용 라우터나 소규모 네트워크에서 흔히 사용됨. - VPN 연결 시 충돌 가능성 높음. |

IPv6 CIDR block

IPv6 네트워크 대역.

난 안써서 패스.

Number of Availability Zones

가용영역 개수 및 a, b, c, d 정하기.

서울리전은 AZ 가 a, b, c, d 로 4개.

AZ a, b, c, d 는 물리적으로 독립된 데이터 센터(IDC, Internet Data Center)를 말함.

물리적으로 분리시켜 저장함으로써 네트워크 장애나 천재지변 같은 일이 생겼을 때 반이라도 살리자는 의미.

고가용성(High Availability), 장애 복구(Fault Tolerance), 부하 분산(Load Balancing)

Number of public subnets, Number of private subnets

각각의 CIDR block 은 그냥 자동 생성된 것으로 사용함.

NAT gateways

네트워크 주소 변환(Network Address Translation, NAT) 서비스.

Private subnet에 있는 리소스(예: EC2 인스턴스)가 외부(인터넷, S3 등)으로 데이터를 내보내기 위한 관문.

Private subnet의 리소스는 보안상 퍼블릭 IP를 가지지 않으므로 직접 인터넷에 연결되지 않음.

NAT Gateway를 통해 인터넷으로 나가는 트래픽은 퍼블릭 IP로 변환되어 외부와 통신할 수 있음.

프라이빗 IP 주소를 퍼블릭 IP 주소로 변환해줌.

외부에서 프라이빗 리소스에 직접 접근 불가.

프리티어도 돈내야함.

시간당 약 $0.045 (리전에 따라 다름).

데이터 처리 비용: GB당 약 $0.045.

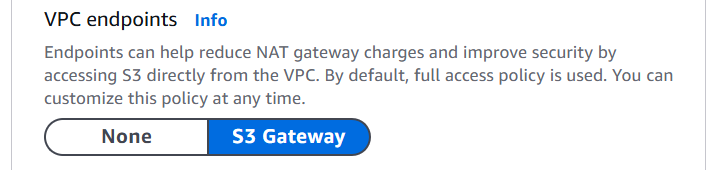

VPC endpoints

S3 Gateway 사용할건지 묻는 것.

원래 VPC 내부 인스턴스에서 S3에 접근하려면 인터넷 게이트웨이(IGW) 나 NAT gateway를 지나야 하는데 위에서 말했든 NAT gateway 는 돈이 듦. S3 Gateway 를 사용하면 AWS 내부 네트워크를 통해 직접 S3로 전달됨.

인터넷 게이트웨이 (IGW) : Public subnet에 있는 리스소가 S3에 접근이 필요할 때. S3는 AWS 서비스이지만, S3의 퍼블릭 엔드포인트(예: s3.amazonaws.com)는 인터넷을 통해 접근해야 합니다. 따라서 퍼블릭 서브넷의 리소스가 S3에 접근하려면 IGW를 통해야 함.

NAT gateway : Private subnet에 있는 리소스가 S3에 접근이 필요할 때.

라우팅 테이블(Route Table)에 S3 Gateway Endpoint가 추가되어, S3로의 요청이 자동으로 내부 경로를 통해 처리됨.

트래픽이 인터넷으로 나가지 않으므로 데이터 유출 위험이 줄어듬.

AWS 내부 네트워크를 통해 더 빠르고 안정적인 통신 가능.

쓸일이 있을지 없을지 모를땐 어차피 돈 안드니 일단 만들어놔도 무방.

DNS options

Enable DNS hostnames : VPC 내의 리소스에 대해 자동으로 퍼블릭 및 프라이빗 DNS 호스트 이름을 생성함.

퍼블릭 EC2 인 경우

퍼블릭 DNS 호스트 이름 : ec2-203-0-***-25.compute-1.amazonaws.com

프라이빗 DNS 호스트 이름 : ip-10-*-*-1.ec2.internal

을 주어서 인터넷에 접근할땐 퍼블릭 DNS, 프라이빗 EC2 와 통신할땐 프라이빗 DNS 사용.

Private EC2 인 경우

프라이빗 DNS 호스트 이름만 자동으로 생성해줌.

Enable DNS resolution : AWS에서 제공하는 기본 DNS 서버를 통해 도메인 이름을 IP 주소로 해석

VPC 내 리소스가 도메인 이름으로 (S3 : bucket-name.s3.amazonaws.com 등) 접근 가능.

IP를 직접적으로 몰라도 EC2 인스턴스 간 통신 시 호스트 이름을 사용할 수 있도록 지원.

'AWS' 카테고리의 다른 글

| aws ACM으로 SSL/TLS 인증서 발급하기(feat. 가비아) (0) | 2025.03.13 |

|---|---|

| aws route53(hosted zone) 생성하기(feat.가비아) (0) | 2025.03.10 |

| 가비아에서 도메인 구매하기(aws route53 비싸서) (0) | 2025.03.10 |

| aws Security Group 만들기 (0) | 2025.03.05 |

| AWS 기본 용어 EC2, S3, CF, Route53, RDS, VPC (0) | 2024.04.11 |

댓글